- Dettagli

- Scritto da Super User

- Categoria: Networking

- Visite: 3525

In questo capitolo vedremo come configurare le password su router e switch Cisco. I dispositivi Cisco hanno quattro tipi di password.

- Password console: utilizzata per impostare la password per l'accesso alla console.

- Password ausiliaria: viene utilizzata per impostare la password sulla porta ausiliaria (se lo switch ne ha una).

- Password linee VTY: utilizzata per impostare la password per l'accesso telnet e ssh.

- Password privilegiata: utilizzata per impostare la password per l'accesso privilegiato allo switch

- Non ti mostrerò come impostare la password ausiliaria qui. La modalità privilegiata di un dispositivo Cisco ha alcuni comandi IOS avanzati che possono avere conseguenze disastrose se usati da mani sbagliate. Quindi è molto importante impostare una password per accedere ai comandi privilegiati. Utilizzare i seguenti comandi.

Il comando "abilita" ci porta in modalità privilegiata. La modalità "conf t" ci porta nella modalità di configurazione globale che riguarda le impostazioni di configurazione dell'intero switch. "Abilita password" imposta una password per la modalità privilegiata. '123456' è la password. Il comando "exit" ci porta fuori dalla modalità privilegiata. Per vedere se è stata impostata una password per la modalità privilegiata, prova ad accedere alla modalità privilegiata digitando il comando "en" .

Crittografia delle password su router e switch Cisco.

Nel capitolo precedente, abbiamo visto come impostare le password su switch o router Cisco. Naturalmente l'impostazione delle password aumenta la sicurezza del dispositivo ma c'è un piccolo problema. La password è memorizzata in testo semplice. Chiunque abbia accesso allo switch può facilmente vedere tutte le password digitando il comando "show running-config o show startup-config" . Oggi vedremo come crittografare le password su router e switch Cisco.

La crittografia delle password può migliorare ulteriormente la sicurezza del dispositivo. La password con privilegi può essere crittografata utilizzando il comando "abilita segreto" anziché "abilita password" . Questo comando deve essere impostato dalla modalità di configurazione globale privilegiata.

Vediamo cosa possiamo vedere quando usiamo il comando "show running-config" .

Possiamo vedere che la password che abbiamo impostato è stata crittografata, ma per quanto riguarda le altre password. Le password della console, delle linee ausiliarie e delle linee vty non possono essere crittografate anche se utilizziamo il comando "abilita segreto" . Per crittografare tali password, è necessario utilizzare un altro comando "codifica password di servizio", come mostrato di seguito.

Questo comando crittograferà tutte le password memorizzate in testo normale sul dispositivo.

- Dettagli

- Scritto da Super User

- Categoria: Networking

- Visite: 4444

Immagina di essere un amministratore di rete in una grande organizzazione con numero di switch e router. Per configurare uno switch o un router in una posizione lontana, ci sono due opzioni. Uno è quello di avvicinarsi allo switch o al router per configurarlo.

Questo sembra buono, ma immagina quanto sia difficile avvicinarsi a ogni dispositivo per configurarlo. La seconda e semplice opzione è la configurazione remota dello switch o del router.

La configurazione remota di uno switch / router può essere eseguita utilizzando i protocolli telnet o ssh. Ma l'uso di telnet ha uno svantaggio. Invia i dati in testo semplice. Quindi, se ti capita di digitare un nome utente e una password per l'autenticazione con lo switch da una posizione remota, verrà passato in testo normale e chiunque annusi sulla rete può facilmente scoprire le tue credenziali di accesso. Questo è un grosso rischio per la sicurezza. Per ovviare a questo problema, dovremmo usare il protocollo ssh per la configurazione remota dello switch o del router. Il protocollo SSH è uguale a telnet ma utilizza la crittografia durante la comunicazione. Ciò rende difficile per gli hacker rilevare le credenziali. Vediamo come abilitare ssh su router e switch Cisco usando IOS.

Qui sto usando un router.

Il comando "conf t" abilita la modalità di configurazione globale dello switch o del router. Il comando "hostname R1" cambia il nome predefinito del router in R1. Il nome del router viene utilizzato per generare nomi per le chiavi dal protocollo ssh. Quindi è necessario modificare il nome predefinito del router. Il comando "ip domain-name ccnav6.com" imposta il nome dominio per il router. Il nome di dominio è necessario anche per l'impostazione del nome per le chiavi di crittografia. (ccnav6.com è un nome di dominio fittizio che ho usato. Puoi usare il tuo nome di dominio). È tempo di impostare le credenziali di accesso sul router. Il comando "nome utente admin password 123456" imposta rispettivamente nome utente e password su admin e 123456. La "linea vty 0 15" il comando seleziona le linee vty da 0 a 15 per la configurazione della linea.

Il comando "login local" imposta l'accesso al router locale. Il comando "exit" ci porta dalla modalità di configurazione della linea alla modalità di configurazione globale. è tempo di generare chiavi ssh.

Il comando "crypto key generate rsa" genera le chiavi crittografiche usando l'algoritmo Rivest Shamir Adlemann. Ti verrà richiesto di inserire il numero di bit nel modulo. Impostarlo troppo basso sarà troppo facile da decifrare. Impostarlo troppo alto richiederà tempo. L'ho impostato su 1024. Vediamo le informazioni sul protocollo ssh che abbiamo abilitato sul router.

Il comando "show ip ssh" fa questo. Il motivo per anteporre questo comando a "do" è che "show ip ssh" è un comando di modalità exec privilegiato e non può essere eseguito in modalità di configurazione globale. Dalle informazioni visualizzate possiamo anche vedere che il timeout di autenticazione è stato impostato su 120 secondi e che i tentativi di autenticazione sono impostati su tre. Cambiamoli. Il comando "ip ssh time-out 60" cambia il timeout di autenticazione a 60 secondi. Il comando "ip ssh authentication-retries" viene utilizzato per modificare i tentativi di autenticazione. Infine dovremo impostare ssh come protocollo di trasporto di input su linee di accesso vty.

Il comando "line vty 0 15" seleziona tutte le linee vty. Il comando "trasporto input ssh" imposta ssh come protocollo di trasporto input. Il comando "exit" come già detto ci porta fuori dalla modalità di configurazione della linea. Abbiamo abilitato con successo il protocollo ssh sul nostro router.

Vediamo ancora una volta le informazioni su ssh che abbiamo appena abilitato usando "do show ip ssh" .

- Dettagli

- Scritto da Super User

- Categoria: Networking

- Visite: 3962

Secondo Wikipedia, “Nella rete di computer, una singola rete di livello 2 può essere partizionata per creare più domini di trasmissione distinti, che sono reciprocamente isolati in modo che i pacchetti possano passare solo attraverso di essi tramite uno o più router; tale dominio viene definito rete locale virtuale, LAN virtuale o VLAN ".

Le VLAN semplificano la gestione della rete, limitano le dimensioni di un dominio di trasmissione e migliorano l'efficienza della rete. Le VLAN sono di due tipi.

- VLAN statica

- VLAN dinamica

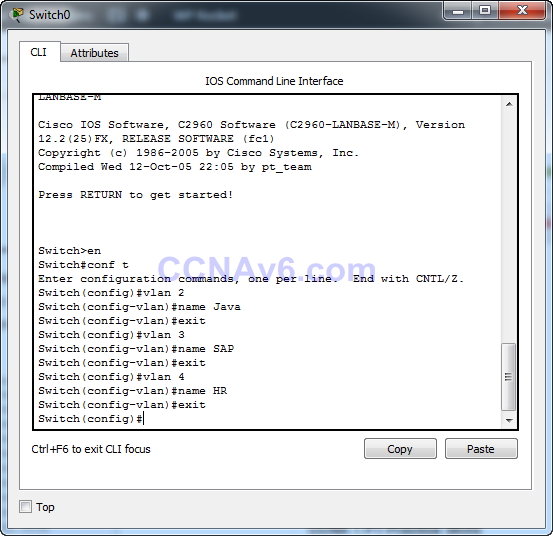

In una VLAN statica, assegniamo porte specifiche a una VLAN specifica. mentre nella VLAN dinamica assegniamo gli indirizzi MAC a una VLAN specifica. In questo capitolo vedremo come creare e configurare una VLAN statica. Creeremo tre VLAN e assegneremo loro le porte. Per questo esempio, creeremo tre VLAN denominate Java , SAP e HR .

Dobbiamo essere in modalità di configurazione globale per creare VLAN. Il comando "vlan 2" assegna il numero 2 alla VLAN che stiamo per creare. Possiamo assegnare qualsiasi numero da 2 a 4094 al Vlan. Il comando "name java" nomina il nostro vlan come java. Allo stesso modo possiamo creare i vlans SAP e HR .

Assegnazione delle porte alla VLAN

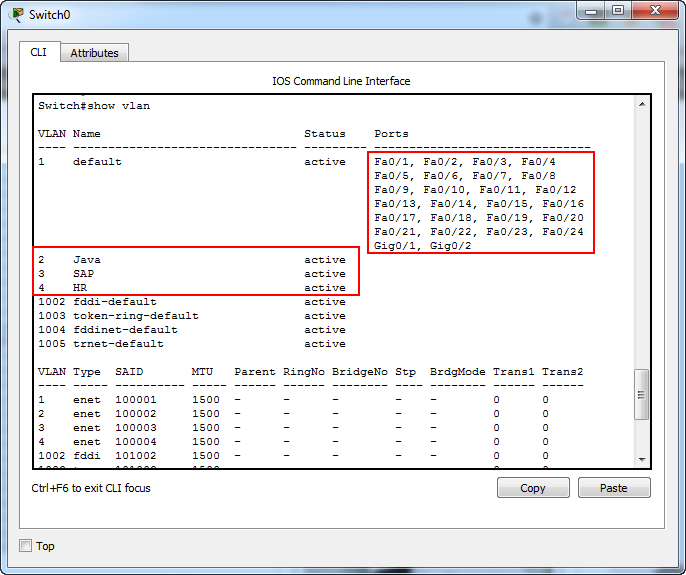

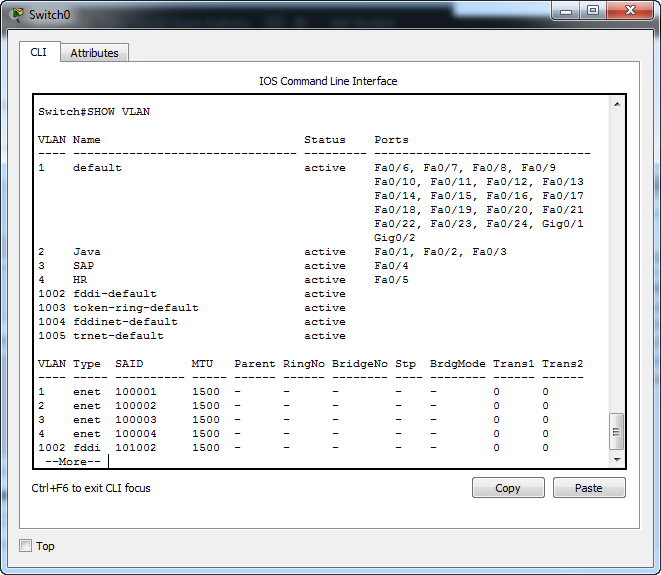

Prima di assegnare le porte alla VLAN vediamo gli stati delle porte nel nostro switch.

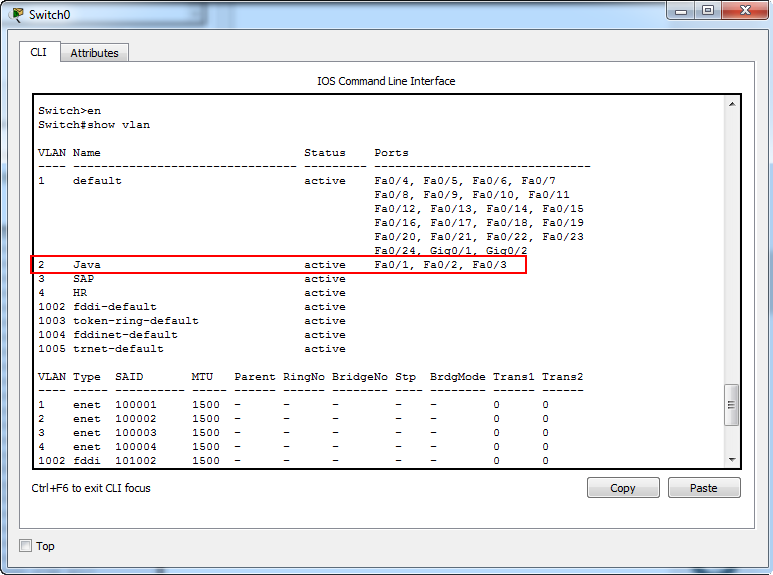

Possiamo vedere sopra che tutte le porte dello switch sono membri della VLAN 1 . VLAN 1 è una VLAN per scopi speciali utilizzata per l'amministrazione. È l'unica VLAN precreata sullo switch Cisco. Tutte le porte sono membri di questa VLAN per impostazione predefinita. Pertanto, quando si assegna una porta a una VLAN specifica, si sta semplicemente cambiando la porta da VLAN1 a quella VLAN.

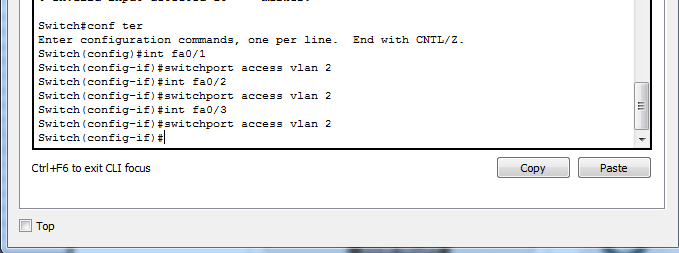

Il interface fastethernet 0/1comando seleziona la porta fastethernet 1. Il switchport access vlan2comando assegna questa porta a VLAN java. Allo stesso modo possiamo aggiungere le porte fastethernet 2 e 3 alla VLAN 2 . Ora vediamo di nuovo gli stati delle porte.

Ora assegniamo le porte alle VLAN che abbiamo appena creato. Innanzitutto, assegniamo tre porte alla java VLAN .

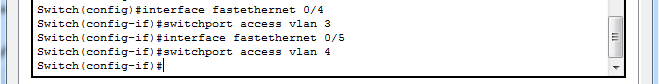

Possiamo vedere che le prime tre porte fastethernet sono state assegnate alla java VLAN . Ora assegneremo le porte fastethernet 4 e 5 alle VLAN SAP e HR rispettivamente.

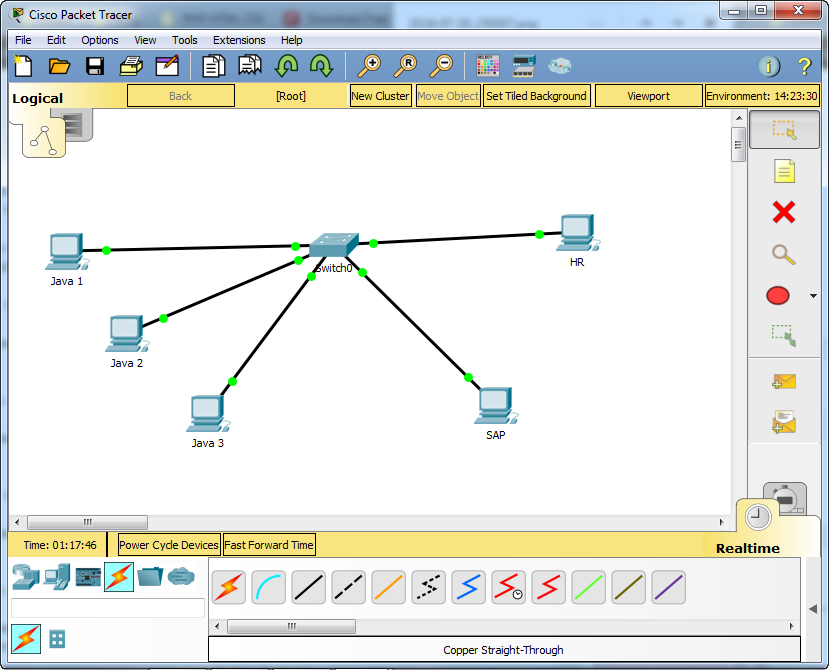

Ecco come apparirà la nostra rete se connettiamo i dispositivi host.

E i nostri stati di approdo saranno così.

- Dettagli

- Scritto da Super User

- Categoria: Networking

- Visite: 1969

Etherchannel è la tecnologia di aggregazione dei collegamenti portuali inventata da una società di nome Kalpana. Questa società è stata acquisita dai sistemi Cisco nel 1994. Etherchannel ci consente di raggruppare diversi (praticamente otto) collegamenti Ethernet fisici su uno switch Cisco in un unico collegamento logico.

I vantaggi del canale eterico includono una maggiore larghezza di banda e tolleranza ai guasti. Ad esempio, quando raggruppiamo otto porte fisiche in una porta logica, considerando che la larghezza di banda di ciascuna porta è di 100 Mbps, la larghezza di banda combinata è di 800 Mbps. Cosa succede se una delle porte fallisce? Bene, il resto delle porte prende il sopravvento prevenendo così qualsiasi guasto. Vediamolo un po 'praticamente.

Immagina di avere una rete come mostrato di seguito. Ci sono due dipartimenti separati denominati Vendite e Ingegneria in una società che sono collegati tramite un router.

Arriva un momento in cui il traffico tra questi due reparti significativi diventa così intenso che l'amministratore di rete decide di interconnettere i due switch dei rispettivi reparti come mostrato di seguito in modo che il traffico non disturbi il router. (Ragazzi CCNA, ricordate sempre che gli switch sono interconnessi usando solo cavi crossover).

Considerando l'importanza dei due reparti, l'amministratore di rete decide non solo di fornire una larghezza di banda aggiuntiva, ma anche di tollerare i guasti tra i reparti. Etherchannel soddisfa entrambi questi requisiti.

Ora vediamo come configurare etherchannel. Per configurare etherchannel, accedere a SWITCH1.

- Accedere alla modalità di configurazione globale digitando il comando config t.

- Digitare il comando interface port-channel 1per creare il trunk della porta etherchannel.

- Digitare command interface range fastethernet 0/1-8per selezionare otto interfacce da assegnare al nostro trunk port etherchannel.

- Digitare command "channel-group 1 mode on"per assegnare le interfacce al trunk della porta etherchannel.

Di seguito possiamo vedere che abbiamo configurato con successo etherchannel sul nostro switch.

Ora configuriamo il trunk VLAN sul trunk della porta logica etherchannel.

- Digitare command interface port-channel 1per selezionare la porta etherchannel.

- Digitare il comando switchport mode trunkper impostare la porta etherchannel come porta trunk.

- Dettagli

- Scritto da Super User

- Categoria: Networking

- Visite: 2988

1. Convertire il numero decimale 231 nel suo equivalente binario. Seleziona la risposta corretta dall'elenco seguente.

- 11110010

- 11011011

- 11110110

- 11100111 *

- 11100101

- 11101110

2. Convertire il numero binario 10111010 nel suo equivalente esadecimale. Seleziona la risposta corretta dall'elenco seguente.

- 85

- 90

- BA *

- A1

- B3

- 1C

3. La percentuale di guasti in una determinata marca di scheda di interfaccia di rete è stata determinata al 15%. Quante carte ci si potrebbe aspettare che falliscano in un'azienda con 80 delle carte installate?

- 8

- 10

- 12 *

- 15

4. Una società immobiliare locale può avere i suoi 25 sistemi informatici aggiornati per $ 1000. Se l'azienda sceglie di aggiornare solo 10 sistemi, quanto costa l'aggiornamento se viene utilizzata la stessa tariffa?

- $ 100

- $ 200

- $ 400 *

- $ 500

- $ 600

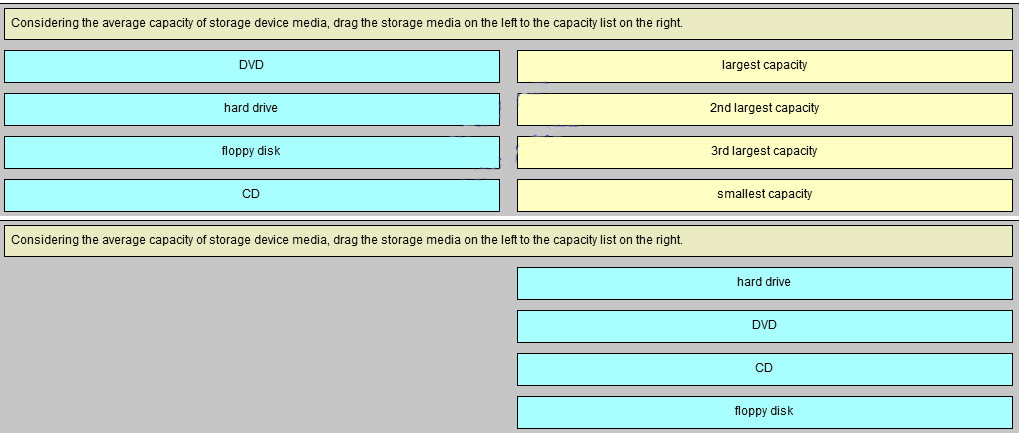

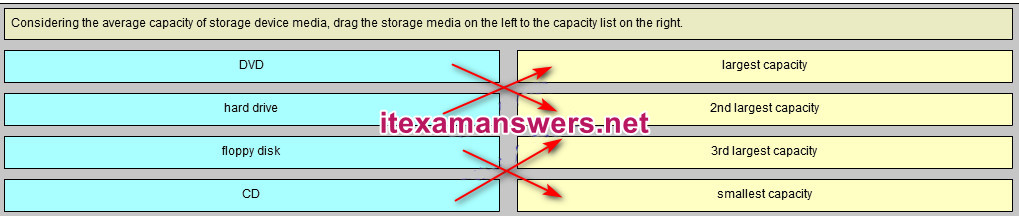

5. Considerando la capacità media del supporto del dispositivo di archiviazione, trascinare il supporto di archiviazione a sinistra nell'elenco di capacità a destra.

6. Quali due dispositivi forniscono l'archiviazione permanente dei dati? (Scegline due.)

- Disco Blu-ray *

- disco rigido*

- tastiera

- tenere sotto controllo

- RAM

7. Se un tecnico utilizza in media 2 lattine di aria compressa a settimana per la pulizia, quante lattine devono essere ordinate per 8 tecnici nelle prossime 10 settimane?

- 16

- 20

- 80

- 160 *

- 200

8. Che cos'è una funzione del BIOS?

- consente a un computer di connettersi a una rete

- fornisce archiviazione temporanea dei dati per la CPU

- esegue un test automatico all'accensione dei componenti interni *

- fornisce funzionalità grafiche per giochi e applicazioni

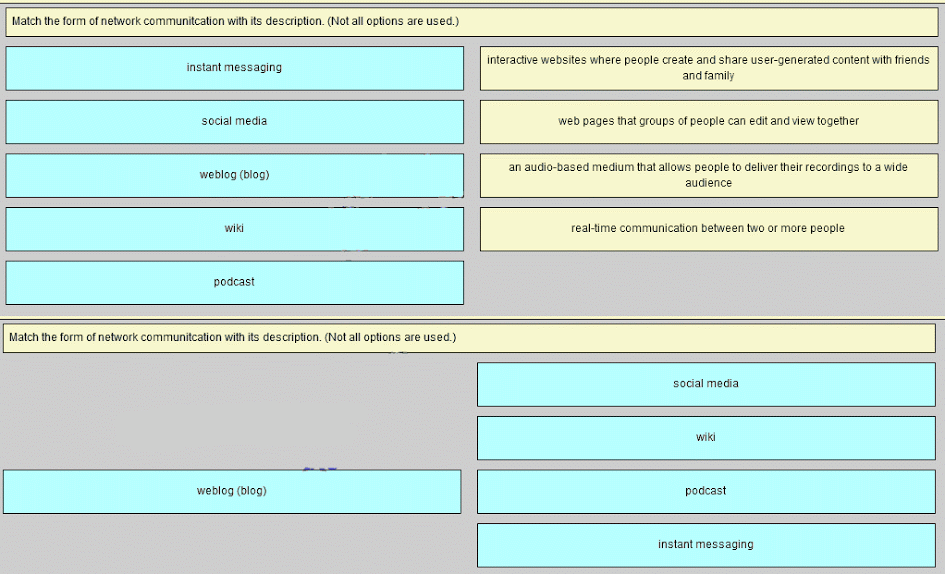

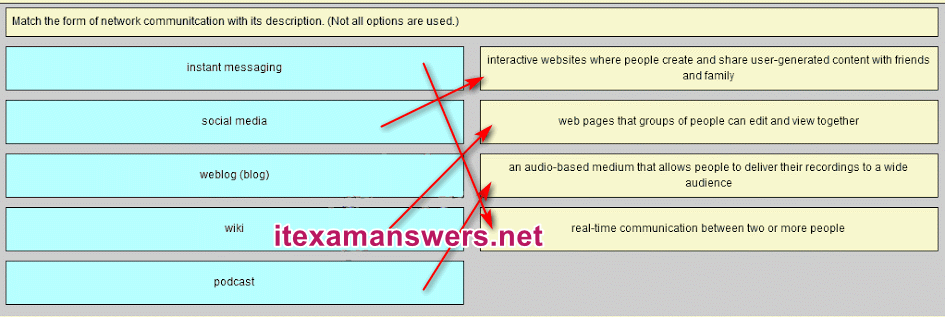

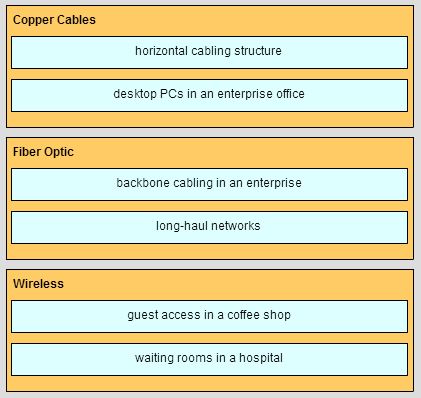

9. Abbina la forma della comunicazione di rete con la sua descrizione. (Non vengono utilizzate tutte le opzioni.)

Domanda e risposta:

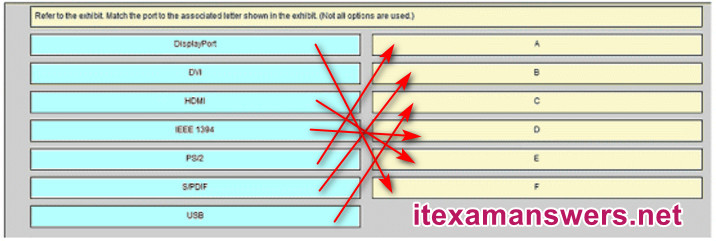

10. Fare riferimento alla mostra. Abbina la porta alla lettera associata mostrata nella mostra. (Non vengono utilizzate tutte le opzioni.)

Domanda:

Risposta:

11. Qual è una caratteristica di Internet?

- Non è governato centralmente. *

- Utilizza solo indirizzi fisici.

- Utilizza l'indirizzamento IP privato.

- È localizzato in posizioni geografiche specifiche.

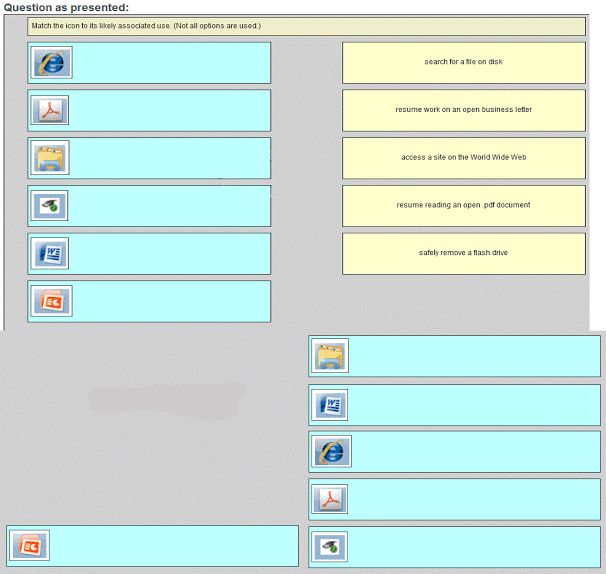

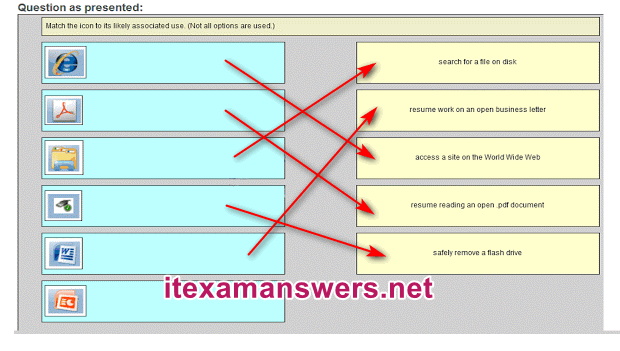

12. Abbina l'icona al suo probabile uso associato. (Non tutte le opzioni sono utilizzate.)

13. Quale comando può essere utilizzato per testare la connettività tra due computer collegati a una rete?

- ipconfig

- ping *

- winipcfg

- ifconfig

- nbtstst -s

14. Un'ora-persona è la quantità di lavoro che il lavoratore medio può svolgere in un'ora. Si prevede che il completamento di un aggiornamento del sistema a livello aziendale richiederà circa 60 ore-persona. Quanto tempo impiegheranno cinque tecnici per eseguire l'aggiornamento?

- 5 ore

- 8 ore

- 10 ore

- 12 ore*

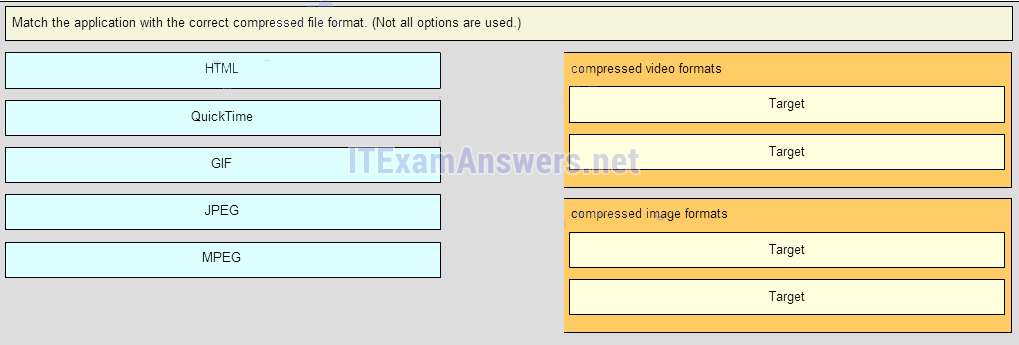

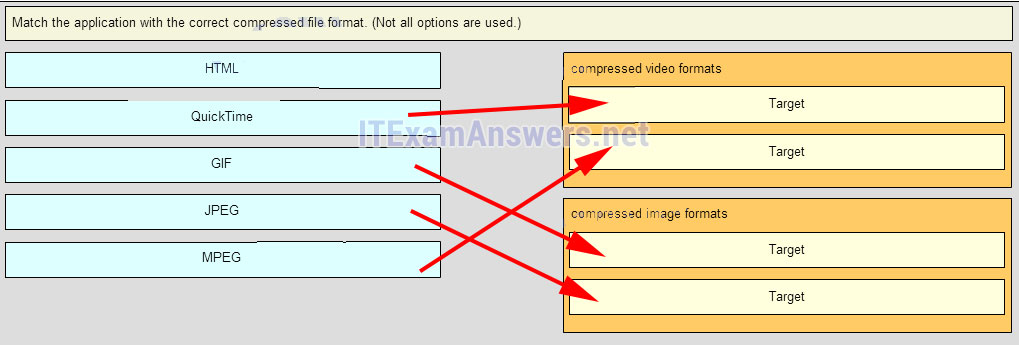

15. Abbina l'applicazione con il formato file compresso corretto. (Non vengono utilizzate tutte le opzioni.)

Domanda:

abbina l'applicazione con il formato corretto di file compressi Risposta:

16. Quale tipo di connettore utilizza una scheda di interfaccia di rete?

- DIN

- PS-2

- RJ-11

- RJ-45 *

17. Un utente ha problemi di accesso a Internet. Il comando ping www.cisco.com non riesce. Tuttavia, il ping dell'indirizzo IP di cisco.com con il comando ping 198.133.219.25 ha esito positivo. Qual è il problema?

- Il web server non è attivo.

- Il gateway predefinito non è corretto.

- Si è verificato un problema con DNS. *

- L'indirizzo della cache ARP non è corretto.

18. Quale opzione mostra la notazione corretta per un indirizzo IPv6?

- 2001,0db8,3c55,0015, abcd, FF13

- 2001-0db8-3c55-0015-ABCD-FF13

- 2001.0db8.3c55.0015.abcd.ff13

- 2001: 0db8: 3c55: 0015 :: abcd: FF13 *

19. Qual è lo scopo del processo di routing?

- per incapsulare i dati utilizzati per comunicare attraverso una rete

- per selezionare i percorsi utilizzati per indirizzare il traffico verso le reti di destinazione *

- per convertire un nome URL in un indirizzo IP

- per fornire un trasferimento di file Internet sicuro

- inoltrare il traffico sulla base di indirizzi MAC

20. Quale dispositivo deve essere utilizzato per consentire a un host di comunicare con un altro host su una rete diversa?

- interruttore

- centro

- router *

- ospite

21. Un utente domestico è alla ricerca di una connessione ISP che fornisca una trasmissione digitale ad alta velocità su normali linee telefoniche. Quale tipo di connessione ISP dovrebbe essere utilizzato?

- DSL *

- dial-up

- satellitare

- modem cellulare

- modem via cavo

22. Una società sta espandendo la propria attività in altri paesi. Tutte le filiali devono rimanere sempre collegate alla sede centrale. Quale tecnologia di rete è richiesta per supportare questo requisito?

- LAN

- UOMO

- PALLIDO*

- WLAN

23. Perché un amministratore di rete dovrebbe usare l'utilità tracert?

- per determinare le connessioni TCP attive su un PC

- per controllare le informazioni su un nome DNS nel server DNS

- identificare dove un pacchetto è stato perso o ritardato su una rete *

- per visualizzare l'indirizzo IP, il gateway predefinito e l'indirizzo del server DNS per un PC

24. Quale processo di base viene utilizzato per selezionare il percorso migliore per l'inoltro dei dati?

- instradamento *

- commutazione

- indirizzamento

- incapsulamento

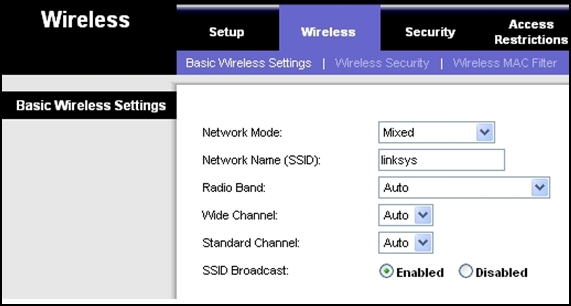

25. Quale procedura di sicurezza wireless dovrebbe essere utilizzata per nascondere l'ID WLAN ai client wireless?

- Configurare WEP solo sul punto di accesso.

- Installa WAP sui client wireless.

- Configurare il filtro dell'indirizzo MAC sul punto di accesso.

- Disabilita la trasmissione dell'SSID sul punto di accesso. *

- Ridurre lo spettro dell'antenna su ciascun client wireless.

26. Qual è lo scopo di avere una rete convergente?

- per fornire connettività ad alta velocità a tutti i dispositivi finali

- per assicurarsi che tutti i tipi di pacchetti di dati vengano trattati allo stesso modo

- raggiungere la tolleranza agli errori e l'elevata disponibilità dei dispositivi dell'infrastruttura della rete di dati

- ridurre i costi di implementazione e manutenzione dell'infrastruttura di comunicazione *

27. Fare riferimento alla mostra. Considera la configurazione dell'indirizzo IP mostrata da PC1. Che cos'è una descrizione dell'indirizzo gateway predefinito?

- È l'indirizzo IP dell'interfaccia Router1 che collega l'azienda a Internet.

- È l'indirizzo IP dell'interfaccia Router1 che collega la LAN PC1 al Router1. *

- È l'indirizzo IP di Switch1 che collega PC1 ad altri dispositivi sulla stessa LAN.

- È l'indirizzo IP del dispositivo di rete ISP situato nel cloud.

28. Quale tecnologia fornisce una soluzione all'esaurimento degli indirizzi IPv4 consentendo a più dispositivi di condividere un indirizzo IP pubblico?

- ARP

- DNS

- * NAT

- SMB

- DHCP

- HTTP

29. Quale sottorete includerebbe l'indirizzo 192.168.1.96 come indirizzo host utilizzabile?

- 192.168.1.64/26*

- 192.168.1.32/27

- 192.168.1.32/28

- 192.168.1.64/29

30. Un tecnico utilizza il comando ping 127.0.0.1. Che cos'è il test tecnico?

- lo stack TCP / IP su un host di rete *

- connettività tra due dispositivi Cisco adiacenti

- connettività tra un PC e il gateway predefinito

- connettività tra due PC sulla stessa rete

- connettività fisica di un determinato PC e della rete

31. Quale funzione è fornita da TCP?

- incapsulamento dei dati

- rilevamento di pacchetti mancanti *

- controllo della sessione di comunicazione

- determinazione del percorso per pacchetti di dati

32. Qual è lo scopo dei messaggi ICMP ?

- per informare i router sui cambiamenti della topologia di rete

- per garantire la consegna di un pacchetto IP

- fornire feedback sulle trasmissioni di pacchetti IP *

- per monitorare il processo di un nome di dominio alla risoluzione dell'indirizzo IP

33. Quale affermazione descrive la funzione del Address Resolution Protocol?

- ARP viene utilizzato per rilevare l'indirizzo IP di qualsiasi host su una rete diversa.

- ARP viene utilizzato per rilevare l'indirizzo IP di qualsiasi host sulla rete locale.

- ARP viene utilizzato per scoprire l'indirizzo MAC di qualsiasi host su una rete diversa.

- ARP viene utilizzato per rilevare l'indirizzo MAC di qualsiasi host sulla rete locale. *

34. Qual è il termine generale che viene utilizzato per descrivere una parte di dati a qualsiasi livello di un modello di rete?

- telaio

- pacchetto

- unità dati protocollo *

- segmento

35. Quali tre indirizzi IP sono privati? (Scegli tre.)

- 10.1.1.1 *

- 172.32.5.2

- 192.167.10.10

- 172.16.4.4 *

- 192.168.5.5 *

- 224.6.6.6

36. In che modo un server di rete gestisce le richieste di più client per servizi diversi?

- Il server invia tutte le richieste tramite un gateway predefinito.

- A ogni richiesta vengono assegnati i numeri di porta di origine e di destinazione. *

- Il server utilizza gli indirizzi IP per identificare diversi servizi.

- Ogni richiesta viene tracciata attraverso l'indirizzo fisico del client.

37. Quale protocollo traduce un nome di sito Web come www.cisco.com in un indirizzo di rete?

- HTTP

- FTP

- DHCP

- DNS *

38. Qual è un vantaggio nell'utilizzo di IPv6?

- più indirizzi per reti e host *

- connettività più veloce

- maggiore larghezza di banda

- più frequenze

39. Fare riferimento alla mostra. Usando la rete nella mostra, quale sarebbe l'indirizzo gateway predefinito per l'host A nella rete 192.133.219.0?

- 192.135.250.1

- 192.31.7.1

- 192.133.219.0

- 192.133.219.1 *

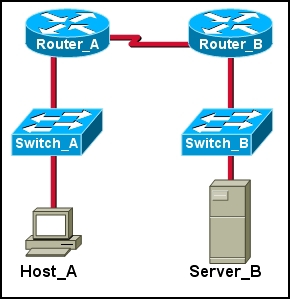

40. Fare riferimento alla mostra. Host_A si sta preparando a inviare dati a Server_B. In che modo Host_A risolverà i pacchetti e i frame che porteranno questi dati? (Scegline due.)

- La destinazione del pacchetto verrà indirizzata con l'indirizzo IP dell'interfaccia Router_B collegata a Router_A.

- La destinazione del frame verrà indirizzata con l'indirizzo MAC di Switch_A.

- La destinazione del pacchetto verrà indirizzata con l'indirizzo IP dell'interfaccia LAN Router_A.

- La destinazione del frame verrà indirizzata con l'indirizzo MAC dell'interfaccia LAN Router_A. *

- La destinazione del pacchetto verrà indirizzata con l'indirizzo IP di Server_B. *

- La destinazione del frame verrà indirizzata con l'indirizzo MAC di Server_B ..

41. Un tecnico di rete sta tentando di configurare un'interfaccia immettendo il seguente comando: SanJose (config) # indirizzo ip 192.168.2.1 255.255.255.0. Il comando è rifiutato dal dispositivo. Qual è la ragione di ciò?

- Il comando è stato inserito dalla modalità operativa errata. *

- La sintassi del comando è errata.

- Le informazioni sulla subnet mask sono errate.

- L'interfaccia è chiusa e deve essere abilitata prima che lo switch accetti l'indirizzo IP.

42. Quale protocollo è responsabile del controllo della dimensione dei segmenti e della velocità con cui i segmenti vengono scambiati tra un client Web e un server Web?

- TCP *

- IP

- HTTP

- Ethernet

43. Un amministratore di rete sta risolvendo problemi di connettività su un server. Utilizzando un tester, l'amministratore nota che i segnali generati dalla scheda di rete del server sono distorti e non utilizzabili. In quale livello del modello OSI è classificato l'errore?

- livello di presentazione

- livello di rete

- strato fisico *

- livello di collegamento dati

44. Quale affermazione è vera sul mascheramento di sottoreti di lunghezza variabile?

- Ogni sottorete ha le stesse dimensioni.

- La dimensione di ciascuna sottorete può essere diversa, a seconda delle esigenze. *

- Le subnet possono essere subnet solo una volta in più.

- I bit vengono restituiti, anziché presi in prestito, per creare sottoreti aggiuntive.

45. Un host wireless deve richiedere un indirizzo IP. Quale protocollo verrebbe utilizzato per elaborare la richiesta?

- FTP

- HTTP

- DHCP *

- ICMP

- SNMP

46. Cosa farà un host su una rete Ethernet se riceve un frame con un indirizzo MAC di destinazione che non corrisponde al proprio indirizzo MAC?

- Scarterà il frame. *

- Inoltrerà il frame al prossimo host.

- Rimuoverà la cornice dal supporto.

- Elimina il frame del collegamento dati per verificare l'indirizzo IP di destinazione.

47. Quale connessione fornisce una sessione CLI sicura con crittografia a uno switch Cisco?

- una connessione console

- una connessione AUX

- una connessione Telnet

- una connessione SSH *

48. Quali sono i tre intervalli di indirizzi IP riservati per uso privato interno? (Scegli tre.)

- 10.0.0.0/8*

- 64.100.0.0/14

- 127.16.0.0/12

- 172.16.0.0/12*

- 192.31.7.0/24

- 192.168.0.0/16*

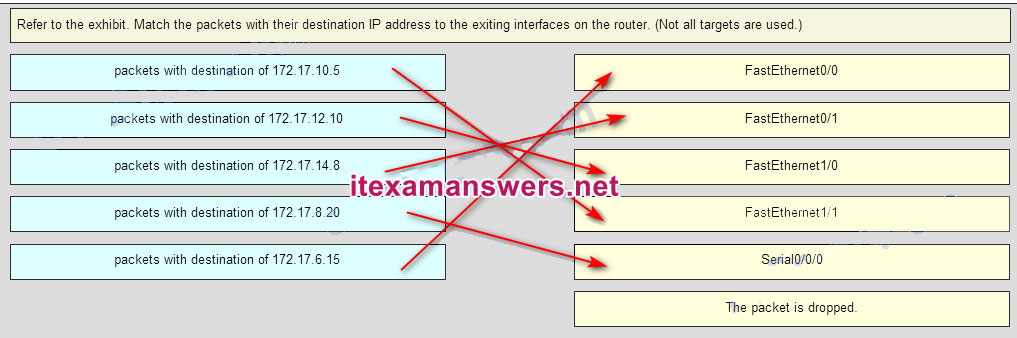

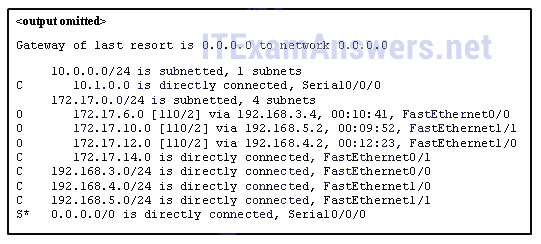

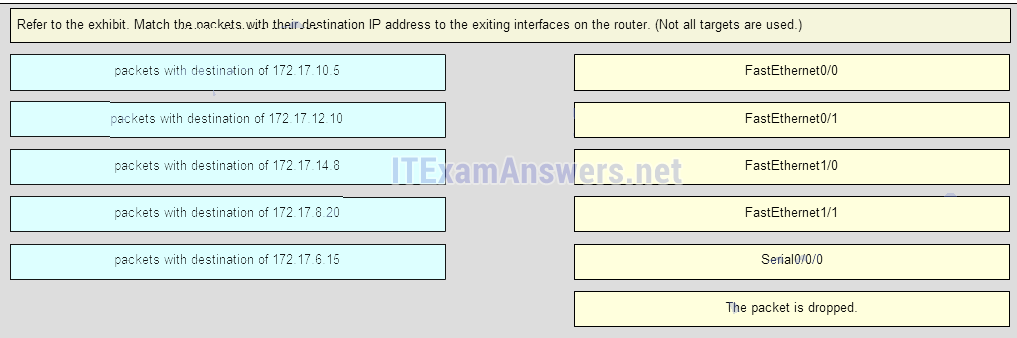

49. Fare riferimento alla mostra. Abbina i pacchetti con il loro indirizzo IP di destinazione alle interfacce esistenti sul router. (Non vengono utilizzati tutti i target.)

Domanda:

Risposta: